Red vs Blue vs Purple Team : quelles sont les différences ?

Trois équipes, trois dynamiques, une même finalité : protéger un système dans un contexte mouvant. Red Team, Blue Team, Purple Team… Ces termes fleurissent dans les offres d’emploi cyber, sans toujours dévoiler ce qu’ils recouvrent. Attaquer, défendre, corriger : chaque posture répond à une spécialisation, une logique d’intervention, des compétences ciblées. Décryptage technique, enjeux métier et perspectives concrètes au programme !

D'où viennent les Red et Blue Teams ? Petit détour par le champ de bataille

L’idée n’est pas née dans un SOC, mais dans un centre de commandement militaire. Dès les années 1960, le Department of Defense américain formalise des exercices « Red vs Blue » pour tester la robustesse des plans tactiques face à un ennemi imaginé. Le concept : opposer une force simulée offensive (Red) à une force défensive (Blue), dans un cadre réaliste.

Cette logique se propage ensuite dans l’aéronautique, la défense anti-missile, puis dans l’informatique militaire.

Dans les années 2000, elle migre vers la cybersécurité civile, portée par les besoins croissants de résilience des systèmes critiques.

Aujourd’hui, la posture Red/Blue a franchi un cap : elle ne se limite plus à un test annuel ou à un audit formel. Elle s’inscrit dans un processus de sécurité continue, soutenu par des itérations rapides, des retours d’expérience documentés, et une capitalisation concrète sur chaque tentative d’intrusion simulée.

Pourquoi séparer les rôles au lieu de tout centraliser ?

Créer une équipe unique « sécurité globale » semble intuitif. En réalité, c’est une impasse.

Une équipe qui conçoit, sécurise, administre et audite ses propres choix manque de distance critique. Les biais cognitifs — familiarité, complaisance, excès de confiance — faussent la perception du risque. A contrario, la division Red / Blue impose un regard croisé, antagoniste par construction.

La Red Team pense comme un adversaire : imprévisible, asymétrique, opportuniste.

La Blue Team se focalise sur la protection continue : robustesse des systèmes, surveillance, capacité de réaction.

Le résultat ? Une confrontation encadrée, mais féconde. Elle révèle des angles morts que ni l’un ni l’autre n’aurait identifiés seul.

Autre intérêt fondamental : cette structuration reflète deux visions de la sécurité :

la security by design, pilotée par la Blue Team, qui structure des défenses résilientes ;

la security by validation, cœur de métier des Red Teams, qui met ces défenses à l’épreuve sans concession.

Vous cherchez une offre de mission ou d'emploi en cybersécurité ?

La Red Team : simuler l’attaquant réel, sans filtre ni filet

Red Team : de quoi parle-t-on, exactement ?

Pas de blouses rouges ni de logo flamboyant : la Red Team agit dans l’ombre, au plus près des méthodes réelles d’attaque.

Elle incarne une posture adversariale, assumée, contrôlée, mais sans compromis sur l’intensité. Là où un pentest vérifie un périmètre défini, une Red Team explore sans limites fonctionnelles ni contraintes prévisibles.

Elle n’exploite pas des vulnérabilités abstraites. Elle cible un objectif métier. Exfiltrer des données RH, simuler un sabotage OT, obtenir un accès privilégié au SI client : chaque mission Red Team part d’un scénario crédible, aligné avec les menaces réelles. Et surtout : l’entreprise cible ignore (souvent) quand ni comment l’exercice commence.

Quels objectifs opérationnels pour une Red Team ?

L’idée n’est pas de « casser du code ». Ni de trouver le plus de failles possible. La Red Team sert un but précis : tester les défenses de l’organisation comme le ferait un attaquant réel, sans artifice.

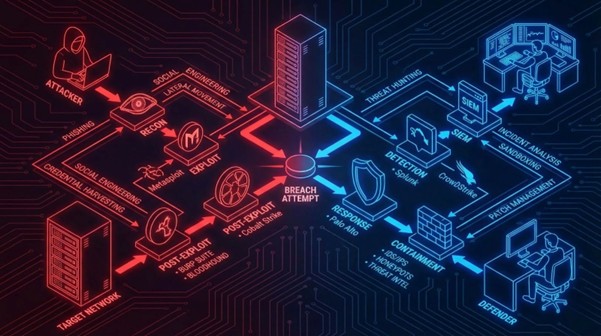

Elle poursuit trois objectifs stratégiques :

Évaluer la résistance globale du SI face à une chaîne d’attaque complète : initial access, privilege escalation, lateral movement, etc.

Tester les capacités de détection et de réaction de la Blue Team, dans des conditions réelles, parfois à son insu.

Mesurer l’impact métier d’une compromission réussie, avec des livrables exploitables par la direction : temps d’exposition, surface d’attaque, vecteurs de propagation.

Cette approche holistique dépasse le diagnostic technique. Elle inscrit l’analyse dans le champ business & résilience.

Quelles tactiques emploie une Red Team ? (Spoiler : pas seulement du code)

Parmi les tactiques fréquemment utilisées :

Reconnaissance passive : collecte d'informations en sources ouvertes (OSINT), exploration des DNS, enumeration réseau silencieuse.

Exploitation initiale : spear phishing ciblé, vulnérabilités applicatives, exploitation de MFA mal configuré.

Persistance : web shells, services détournés, comptes dormants réactivés.

Évasion : obfuscation, living-off-the-land (utilisation d’outils natifs comme PowerShell).

Escalade et latéralisation : pivot entre machines, élévation de privilèges, mouvements vers des enclaves sensibles.

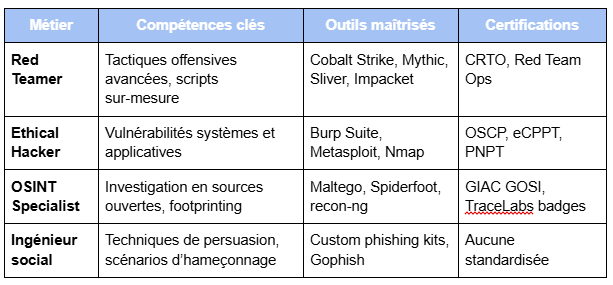

Qui compose une Red Team ? Quels outils, quelles compétences ?

La Red Team réunit des profils très spécialisés, souvent hybrides. Contrairement aux pentesters généralistes, les Red Teamers développent des compétences ciblées :

La Blue Team : détecter, contenir, résilier

Défendre, surveiller, absorber les chocs : le rôle central de la Blue Team

Quand la Red Team cherche la faille, la Blue Team cherche la trace.

Elle constitue la ligne de défense active : celle qui surveille, qui corrèle, qui agit dès qu’un comportement sort du cadre.

Elle travaille souvent dans l’ombre, au sein du SOC (Security Operations Center), à la frontière entre infrastructure, analyse, et gestion de crise.

Son mandat ? Préserver l’intégrité des actifs critiques. Pas seulement les serveurs ou les bases sensibles, mais aussi les accès, les identités, les flux applicatifs.

Et quand l’incident survient — car il survient toujours — c’est elle qui pilote la réaction, pas à pas.

Objectifs : alerter vite, répondre juste, tenir la ligne

La Blue Team vise donc la résilience, pas l’invulnérabilité. Elle ne promet pas d’empêcher toute attaque. Elle s’assure qu’aucune ne passe inaperçue, et que chaque réponse réduit l’impact business.

Trois objectifs guident ses actions :

MTTD (Mean Time to Detect) : raccourcir au maximum le délai entre l’intrusion et sa détection.

MTTR (Mean Time to Respond) : contenir l’attaque, isoler les systèmes compromis, restaurer l’activité sans propagation.

Maintien de la continuité : gérer l’incident sans immobiliser l’entreprise, même sous stress opérationnel.

Quels outils pour armer une Blue Team ?

La Blue Team évolue dans un écosystème outillé, parfois dense, souvent interconnecté.

Voici ses piliers technologiques :

SIEM (Security Information and Event Management) : collecte et corrélation des logs système et réseau

SOAR (Security Orchestration, Automation and Response) : automatisation des réponses à incidents

EDR / XDR (Endpoint / Extended Detection and Response) : surveillance comportementale des terminaux, remontée des signaux faibles

Threat Intelligence : enrichissement des alertes avec des IOC, TTP et contextes de menace

Analyse forensique : reconstruction post-attaque, investigation profonde

Les Blue Teams les plus efficaces industrialisent leurs routines. Mais elles gardent toujours un œil critique sur les faux positifs — ces parasites qui tuent la vigilance à petit feu.

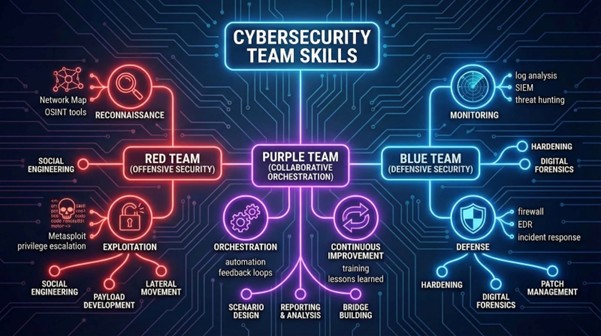

La Purple Team : faire dialoguer attaque et défense pour progresser ensemble

Ni attaquante, ni défensive : orchestratrice

La Purple Team ne joue pas sur le terrain. Elle l’observe, l’analyse, et le redessine au besoin. Elle facilite une collaboration tactique entre la Red et la Blue, dans une logique de partage de savoir, de confrontation bienveillante, de montée en maturité.

Un rôle de métronome cyber : elle rythme les échanges, provoque les feedbacks, transforme chaque attaque simulée en levier de progression collective.

Là où les silos fatiguent les organisations, la Purple Team construit des ponts.

Ses objectifs : mieux se connaître pour mieux se défendre

Une attaque non détectée ne sert à rien si elle ne déclenche aucune amélioration. La Purple Team existe précisément pour éviter cette perte d'apprentissage.

Ses cibles prioritaires :

Optimiser les contrôles de sécurité (techniques et humains) en croisant actions Red et réponses Blue

Identifier les angles morts : détections absentes, fausses certitudes, réactions inadaptées

Booster la maturité cyber de l’organisation par des cycles itératifs d’ajustement

Les outils qui donnent corps à cette collaboration

La Purple Team s’appuie sur des frameworks et outils conçus pour automatiser, simuler et évaluer.

Voici les principaux :

Atomic Red Team : bibliothèque d’attaques miniatures, reproductibles, classées par tactiques ATT&CK

Caldera (MITRE) : plateforme d’attaque automatisée avec plugins et évaluations

PurpleSharp : simulateur Windows orienté détection

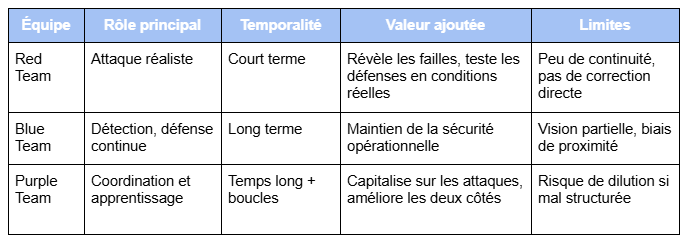

Red, Blue, Purple : qui fait quoi, quand, et dans quel objectif ?

Les Red, Blue et Purple Teams partagent un objectif commun : renforcer la sécurité des systèmes. pour synthétiser, la Red Team agit en mode coup de poing. Son travail s’inscrit dans une temporalité courte, rythmée par des scénarios d’attaque ciblés. Elle met l’organisation face à ses angles morts.

La Blue Team, elle, s’installe dans la durée. Sa vigilance ne s’interrompt jamais. Elle ne cherche pas à surprendre mais à résister. Elle construit la sécurité au quotidien, brique par brique.

La Purple Team n’attaque ni ne défend. Elle catalyse. Elle observe les deux dynamiques, les fait converger, ajuste les processus de façon continue. Pas d’intervention ponctuelle ici : l’impact se mesure sur le temps long.

Métiers, compétences et trajectoires dans l’univers Red / Blue / Purple

Chaque équipe développe ses propres spécialités. Les rôles ne s’alignent ni sur les mêmes outils, ni sur les mêmes temporalités, ni sur les mêmes méthodes.

Les passerelles existent, mais chaque trajectoire exige une base solide dans son domaine d’origine avant d’évoluer vers une posture transverse.

Compétences attendues : entre maîtrise technique et finesse d’analyse

Côté technique, les fondamentaux varient peu :

Cloud : AWS, Azure, GCP

Scripting : Python, Bash, PowerShell

Sécurité applicative : vulnérabilités OWASP, CI/CD sécurisé, reverse engineering

Mais ce sont souvent les soft skills qui tracent la différence entre un profil opérationnel et un profil évolutif :

Communication : expliquer une faille à un développeur ou à un DSI

Pédagogie : transmettre un retour d’expérience

Curiosité et esprit critique : remettre en question ses automatismes, aller au-delà de l’alerte brute

Se former, se certifier, se tester en continu

La cybersécurité ne s’apprend pas uniquement en salle. Elle se forge dans l’expérimentation, les échecs, les environnements simulés.

Quelques repères :

Certifications Red Team :

OSCP (Offensive Security Certified Professional)

CRTO (Certified Red Team Operator)

PNPT (Practical Network Penetration Tester)

Certifications Blue Team :

GCIA (Intrusion Analyst), GCIH (Incident Handler)

Azure Security Engineer, AWS Certified Security

Certifications Purple / transverses :

BTL1 (Blue Team Level 1), certs MITRE Caldera

Cybersécurité : qu’en est-il du marché de l’emploi ?

Les profils les plus recherchés actuellement :

Purple Teamer : rôle en tension, très peu de profils expérimentés disponibles

SOC Analyst senior : capacité à industrialiser la détection sans générer de bruit

Red Team cloud-native : expertise offensive sur infra Kubernetes, cloud hybride, CI/CD

Ce sont souvent des profils hybrides, capables de naviguer entre posture opérationnelle et compréhension stratégique.

Rémunérations et employabilité : entre expertise et polyvalence

Le marché distingue de plus en plus deux logiques :

Hyper-spécialisation : certains profils ultra-techniques, experts en AD, bypass EDR ou malware analysis, captent des niveaux de salaire très élevés.

Polyvalence coordonnée : ceux qui savent « parler les deux langages » (Red et Blue), faciliter la coopération, remonter de l’opérationnel vers la gouvernance, deviennent incontournables.

Les facteurs d’employabilité les plus différenciants aujourd’hui :

Expérience concrète en environnement critique (exercice Red/Blue réel)

Capacité à documenter, présenter, vulgariser un incident

Maîtrise d’au moins une stack (cloud / SIEM / offensive / scripting)

➡️ Découvrez les missions Red, Blue et Purple Team disponibles sur Free-Work

Commentaire

Connectez-vous ou créez votre compte pour réagir à l’article.