Pentester : le job tech qui vous paie pour penser comme un pirate

Tenter de s’introduire dans un système sans se faire prendre : voilà le quotidien parfaitement légal du pentester. À mi-chemin entre le hacker et le consultant, ce profil traque les failles comme un chasseur traque ses cibles. Dans un secteur où chaque minute d’inattention peut coûter une fortune, son rôle ne relève plus de la précaution, mais de la stratégie.

Qu’est-ce qu’un pentester ?

Dans l’univers très codifié de la cybersécurité, le pentester agit comme un agent double. Officiellement recruté par une entreprise, il adopte la posture d’un attaquant. Non pas pour nuire, mais pour anticiper. Son rôle : identifier les vulnérabilités avant qu’un individu malveillant ne les exploite.

Il ne protège pas les systèmes au sens strict. Il tente de les compromettre. Puis il documente tout - avec précision, sans indulgence.

Ce métier requiert une posture ambiguë : penser comme un criminel tout en respectant un cadre légal strict. Un jeu d’équilibriste, qui exige autant d’éthique que de technique.

Pourquoi a-t-on besoin de pentesters ?

Les cyberattaques ne frappent plus seulement les géants du numérique. PME, collectivités, hôpitaux, industries… aucun secteur n’échappe à la menace. Et cette menace évolue : plus rapide, plus invisible, plus automatisée.

Dans ce contexte, l’approche défensive traditionnelle ne suffit plus.

Les pentesters apportent une vision offensive, proactive. Ils testent les limites, simulent des attaques réelles, sans filet. Leurs missions révèlent ce que les audits classiques ignorent.

Les différents types de tests d’intrusion

Tous les pentests ne se ressemblent pas. La méthode varie selon le niveau d'information fourni, la nature de la cible et les objectifs de l’entreprise. Trois grandes approches coexistent, souvent complémentaires.

Boîte noire : Le pentester n’a aucune information préalable. Il agit comme un attaquant lambda. Cette méthode met en lumière les failles visibles en surface.

Boîte grise : Il dispose de certains accès limités ou d’informations partielles. Le test se concentre sur l’escalade de privilèges ou les erreurs de configuration.

Boîte blanche : L’accès est total : code source, schémas réseau, comptes internes. Cette approche vise l’exhaustivité, mais nécessite une relation de confiance solide.

Chaque scénario explore une facette différente de la posture d’attaque. Aucun n’est universel. L’enjeu consiste à adapter la méthode à la maturité de la structure testée.

Pentest applicatif, réseau, physique, social

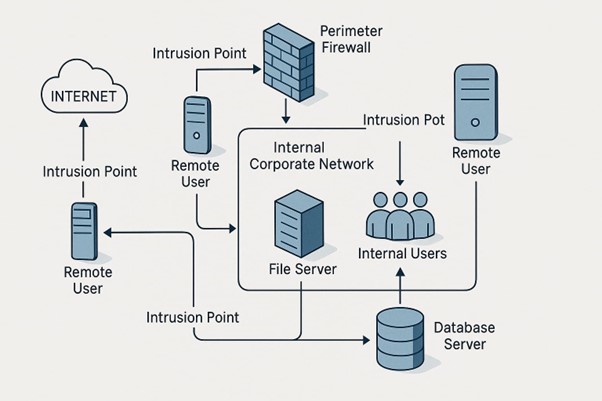

Pentest applicatif : il cible les applications web, mobiles ou logicielles. Injections SQL, XSS, mauvaise gestion des droits… tout passe au crible.

Pentest réseau : orienté sur l’architecture, il détecte les ports ouverts, les faiblesses de segmentation ou les failles sur les services exposés.

Pentest physique : ici, le pentester tente de s’introduire physiquement dans un bâtiment ou un datacenter, badge à la main ou par ruse.

Pentest social : phishing, appels frauduleux, manipulation… l’humain devient la porte d’entrée !

Une journée dans la peau d’un pentester

Déroulement d’une mission : de l’audit à la remise du rapport

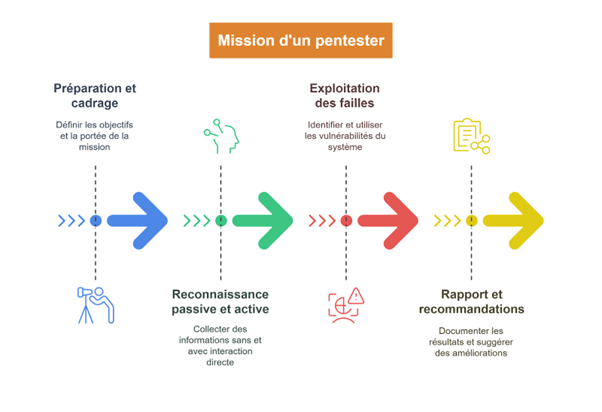

1️⃣ Préparation et cadrage

Tout commence par un échange. Objectifs, périmètre, contraintes juridiques : chaque détail compte. Le client expose son besoin - tester une application, un réseau, ou l’ensemble d’un SI. Le pentester, de son côté, évalue les risques, pose les bonnes questions et définit un plan d’action.

Cette phase détermine le type de test (boîte noire, grise, blanche), les outils autorisés, les plages horaires d’intervention, et surtout, le niveau d’impact toléré.

Sans un cadrage clair, le test tourne à l’exercice brouillon. Et un pentest mal cadré peut provoquer... des dégâts.

2️⃣ Reconnaissance passive et active

Le terrain est prêt. Le pentester entame la phase de reconnaissance. En mode passif, il collecte un maximum d’informations sans interagir avec la cible : noms de domaine, technologies utilisées, fuites d’identifiants, traces dans les forums ou moteurs spécialisés Tout ce qui traîne en ligne peut devenir une porte d’entrée.

Puis vient la reconnaissance active. Ici, l’interaction commence : scans de ports, fingerprinting, analyse des services exposés. L’objectif ? Dresser une cartographie précise des points faibles.

Une forme de cartographie invisible, où chaque détail technique devient une donnée exploitable.

3️⃣ Exploitation des failles

Vient le moment critique. Le pentester entre en action. Il exploite les vulnérabilités identifiées, sans casser, sans bloquer, mais en cherchant jusqu’où il peut aller.

Escalade de privilèges

Injection de code

Bypass d’authentification

Capture de données sensibles

Etc.

Tout est documenté - car chaque action doit être justifiée, reproductible, prouvée.

4️⃣ Rapport et recommandations

Une fois l’intrusion achevée, le travail d’écriture commence. Le rapport ne se résume pas à une liste de CVEs. Il structure, hiérarchise, contextualise. Chaque faille est décrite avec son impact potentiel, sa facilité d’exploitation et son niveau de criticité.

Viennent ensuite les recommandations : claires, exploitables, réalistes. L’objectif n’est pas d’impressionner mais d’aider l’organisation à renforcer ses défenses.

Outils et techniques utilisés

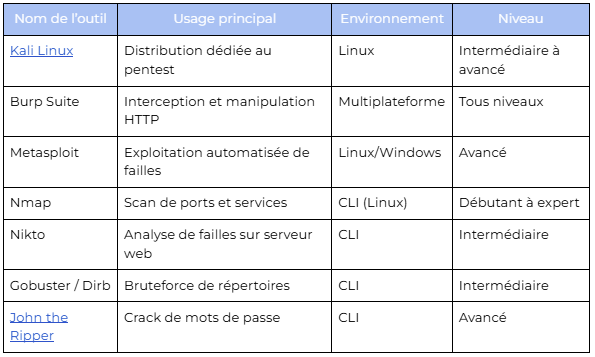

Le pentester évolue dans un écosystème outillé, affûté. Chaque mission mobilise une panoplie d’outils - du scanner automatique à l’exploitation manuelle sur-mesure.

Certains outils sont incontournables. D’autres, plus pointus, s’adaptent à la cible analysée :

Le choix dépend du périmètre, du type de test et de l’expérience du professionnel. Mais une chose est sûre : le pentest repose autant sur la maîtrise des outils… que sur l’intelligence de leur usage.

Profil idéal et compétences requises

Hard skills techniques

Un bon pentester ne se limite pas à manipuler trois scripts et deux scans automatisés. Il comprend en profondeur les mécanismes qui régissent les infrastructures informatiques modernes :

Réseaux : savoir lire une table de routage, comprendre le fonctionnement d’un firewall, décoder un paquet TCP/IP, analyser un flux avec Wireshark. Tout commence ici.

Systèmes : Windows, Linux, Active Directory, gestion des privilèges, planification de tâches, services systèmes. Le pentester maîtrise l’écosystème sur lequel il intervient.

Langages : pas besoin d’être développeur fullstack, mais ignorer le code revient à marcher les yeux fermés. HTML, JavaScript, PHP, Python ou encore Bash… lire, comprendre, détourner.

Vulnérabilités : XSS, RCE, IDOR, SSRF, CSRF, misconfigurations. Le pentester doit identifier, classer et prioriser les failles.

Soft skills importantes

Le pentest n’est pas qu’un exercice technique. C’est un art de l’observation, de la stratégie et du discernement.

Esprit critique : tout remettre en question. Pourquoi ce serveur est-il exposé ? Pourquoi ce comportement inattendu ?

Curiosité : creuser, tester, démonter, lire entre les lignes. Aucun pentest ne suit un schéma prédéfini.

Rigueur : chaque action doit pouvoir s’expliquer, se répéter, se justifier. L’imprécision n’a pas sa place.

Discrétion : pas de vanité dans ce métier. Le pentester œuvre dans l’ombre. Et respecte la confidentialité absolue des environnements testés.

Comment devenir pentester ?

Parcours académiques (du Bac à Bac+5)

La voie royale passe par les études en cybersécurité ou réseaux/systèmes.

BTS SIO option SISR

DUT Réseaux et Télécoms

Licence pro cybersécurité

Écoles d’ingénieurs (EPITA, INSA, ENSIBS…)

Masters spécialisés en cybersécurité

Ces parcours offrent un socle théorique solide et ouvrent la voie aux certifications professionnelles.

Formations alternatives : bootcamps, écoles en ligne

Pour les profils en reconversion ou les autodidactes structurés, plusieurs options existent :

Bootcamps intensifs : orientés pratique, encadrés, courts (ex. : Cyberini)

MOOCs et écoles en ligne : OpenClassrooms, Coursera, TheHackingProject…

La clé : choisir des formations qui incluent des labs, des scénarios réels, et si possible, des évaluations par des professionnels du secteur.

Devenir pentester en autodidacte : mythe ou réalité ?

C’est possible. Mais exigeant. Très exigeant.

Tout part d’un besoin obsessionnel de comprendre comment les systèmes fonctionnent. Et de les pousser dans leurs retranchements.

Pas de diplôme ? Ce n’est pas rédhibitoire. Mais sans portfolio, sans lab, sans CTF… aucun recruteur ne vous fera confiance.

Carrière, salaires et opportunités

Évolution de carrière : SOC analyst, Red Team, CISO…

Les profils techniques aguerris peuvent bifurquer vers plusieurs voies selon leur appétence, leur niveau de seniorité ou leur ambition stratégique.

Parmi les pistes les plus fréquentes :

Analyste SOC (Security Operations Center) : un rôle plus défensif, en lien direct avec la détection d’incidents en temps réel.

Consultant en cybersécurité : plus orienté stratégie et accompagnement des clients, souvent en sortie d’ESN.

Expert Red Team : spécialisation offensive poussée, au sein d’équipes d'élite reproduisant des attaques complexes, souvent dans de grands groupes.

Responsable sécurité / RSSI / CISO : pilotage de la stratégie cybersécurité globale d’une entreprise.

Formateur ou chercheur : pour celles et ceux qui préfèrent transmettre ou explorer les futurs enjeux du domaine.

Le point commun de ces trajectoires : toutes s’ancrent sur la compréhension intime de la menace. Une expertise que le pentest cultive au quotidien !

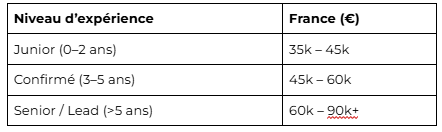

Combien gagne un pentester ?

Les rémunérations s’alignent avec les niveaux de responsabilités, mais aussi avec la rareté du profil et la localisation du poste.

En moyenne :

Le futur du métier de pentester

Menaces émergentes et nouvelles compétences à acquérir

Le paysage évolue. Rapidement. Trop, parfois.

Les applications cloud-native redéfinissent les périmètres traditionnels.

Les environnements hybrides (on-premise + SaaS) complexifient la cartographie.

Les chaînes d’approvisionnement deviennent la cible, pas uniquement le produit.

Dès lors, le pentester doit élargir son spectre. Intégrer des compétences en cloud (Azure, GCP, AWS). Approfondir l’ingénierie sociale. Maîtriser les containers, les CI/CD, l’Active Directory avancé.

L’apprentissage ne s’arrête jamais !

Rôle de l’IA dans le pentesting

Fantasme ou réalité ? Ni l’un ni l’autre. L’IA n’est ni remplaçante, ni gadget.

Elle automatise certains scans, affine l’analyse, génère des payloads. Elle soutient le pentester dans les tâches répétitives - sans supplanter son jugement.

À l’inverse, elle est aussi utilisée par les attaquants. Génération de phishing réalistes, fuzzing intelligent, reconnaissance assistée…

De fait, maîtriser ces outils devient un avantage compétitif pour le futur.

Les 3 points clés à retenir :

Le pentester simule des attaques réelles pour détecter les failles de sécurité avant qu’elles ne soient exploitées.

Ce métier exige une double compétence : technique pointue et sens aigu de l’analyse offensive.

Les opportunités de carrière sont vastes, avec des salaires attractifs et une demande en constante croissance.

Commentaire

Connectez-vous ou créez votre compte pour réagir à l’article.